Wie man einen Service Principal für Power BI erstellt

This post is also available in:

![]() Englisch

Englisch

Vor ein paar Wochen habe ich einen Artikel darüber veröffentlicht, wie man mit der Kombination aus einem Data Mart und einem Data Flow temporär zugängliche Daten persistieren kann, was übrigens auch mit 2 Data Flows funktionieren würde. Oder mit einem Datenfluss und einem Power BI-Dataset, oder mit einem Data Mart und einem SSAS-Cube, es gibt viele Kombinationen.

3 Schritte zum Einrichten eines Service Principal für Power BI in Azure

Danach erhielt ich allerdings ein paar Mails und Nachrichten über die Details zur Einrichtung eines Service Principal in Azure für Power BI. Ich kann mich daran erinnern, dass ich am Anfang auch ein paar Probleme hatte und einige Informationen aus verschiedenen Quellen brauchte. Aus diesem Grund und auch, um eine Anleitung für mich selbst zu haben, habe ich mich entschlossen, diesen Artikel darüber zu schreiben, wie man einen Service Principal erstellt, den man für Power BI verwenden kann.

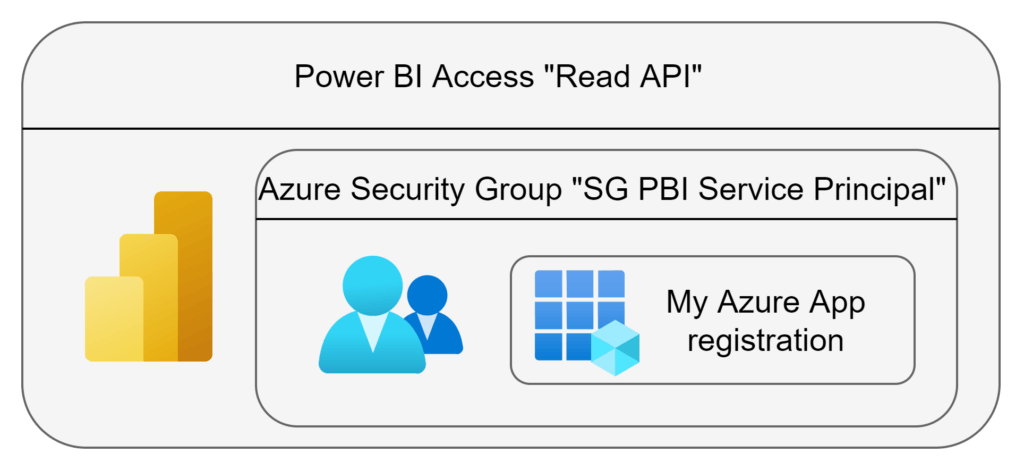

Um einen Service Principal zu erstellen, sind 3 Schritte erforderlich:

- Erstellen einer Azure App-Registrierung

- Erstellen einer Azure Active Directory-Sicherheitsgruppe und Hinzufügen der App

- Zuweisen des Zugangs der Azure Active Directory-Sicherheitsgruppe für Power BI

Um besser zu verstehen, wie die drei Schritte zusammenwirken, habe ich eine kleine Grafik erstellt, die dies erklärt:

Fangen wir mit dem ersten Punkt an:

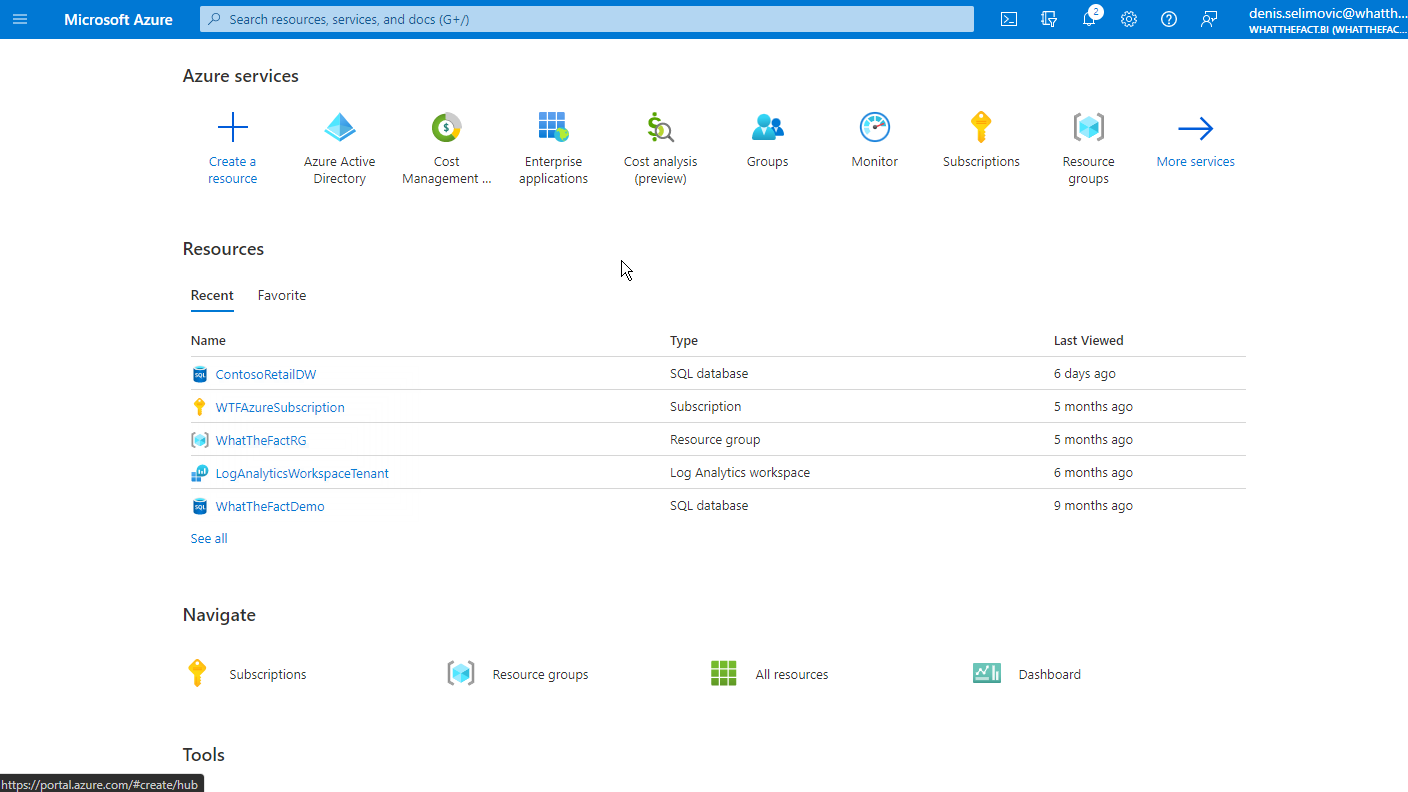

1. Erstellen einer Azure App-Registrierung

Als ersten Schritt müssen wir eine Azure-Applikation im Azure-Portal erstellen.

Das folgende kurze Video beschreibt, wie man das macht:

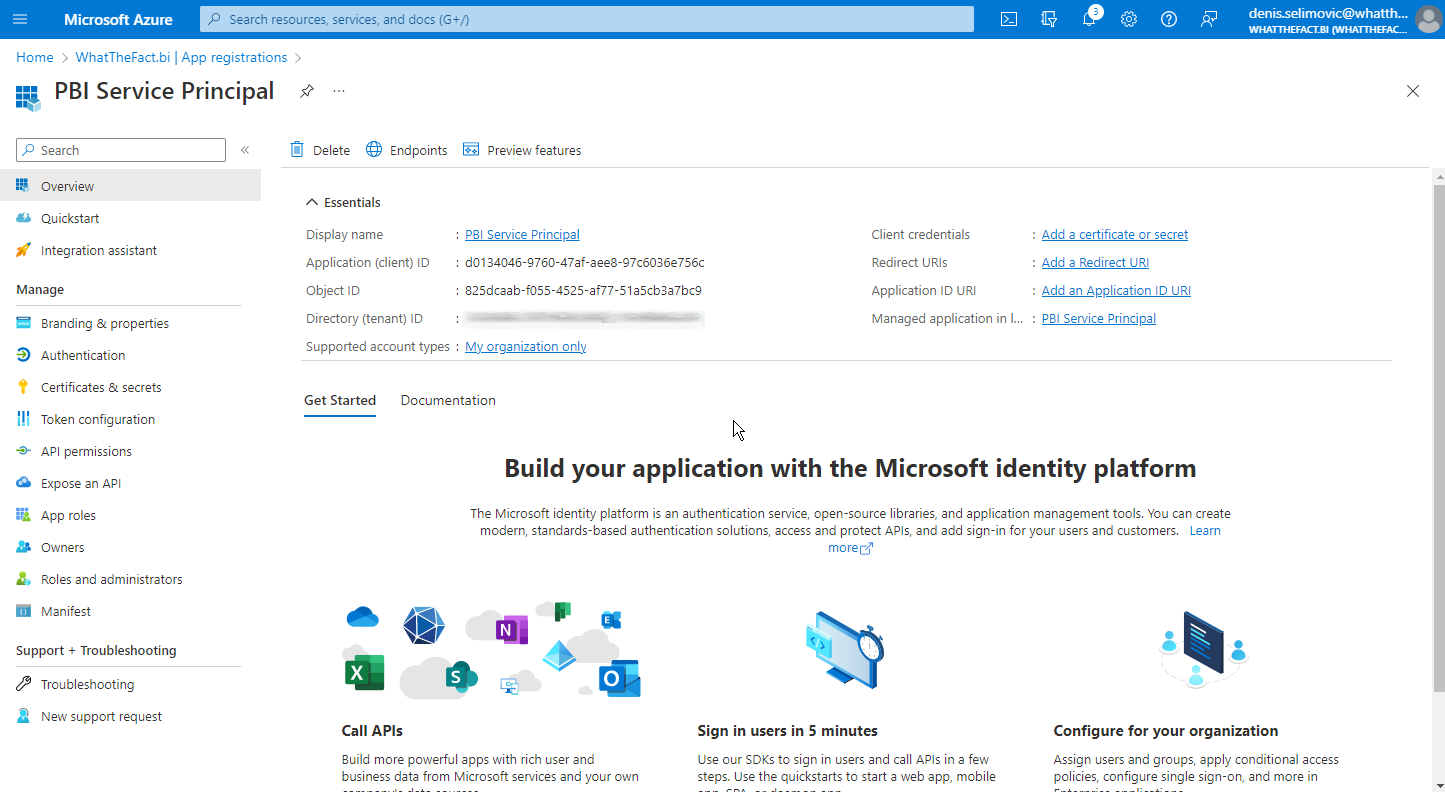

Nach der Erstellung der App müssen wir ein Client Secret erstellen. Mit der ID der Azure-Applikation und dem Azure Secret können wir uns später als Service Principal anmelden. Es gibt noch andere Möglichkeiten, sich anzumelden, zum Beispiel mit Zertifikaten, aber in diesem Artikel werde ich mich auf das Client Secret konzentrieren.

Wichtig ist, dass der Wert des Client Secret nur einmal sichtbar ist, wenn es erstellt wird. Daher sichere es an einem verschlüsselten Ort.

2. Erstellen einer Azure Active Directory Sicherheitsgruppe und Hinzufügen der App

Nachdem wir die Azure AD App erstellt haben, müssen wir eine Sicherheitsgruppe erstellen. Die Sicherheitsgruppe ist nur ein Container zur Gruppierung von Benutzern oder Anwendungen. Auf diese Gruppe können wir dann später in Power BI Zugriff erteilen.

Nach der Erstellung der Gruppe fügen wir unsere Azure-App als Mitglied hinzu:

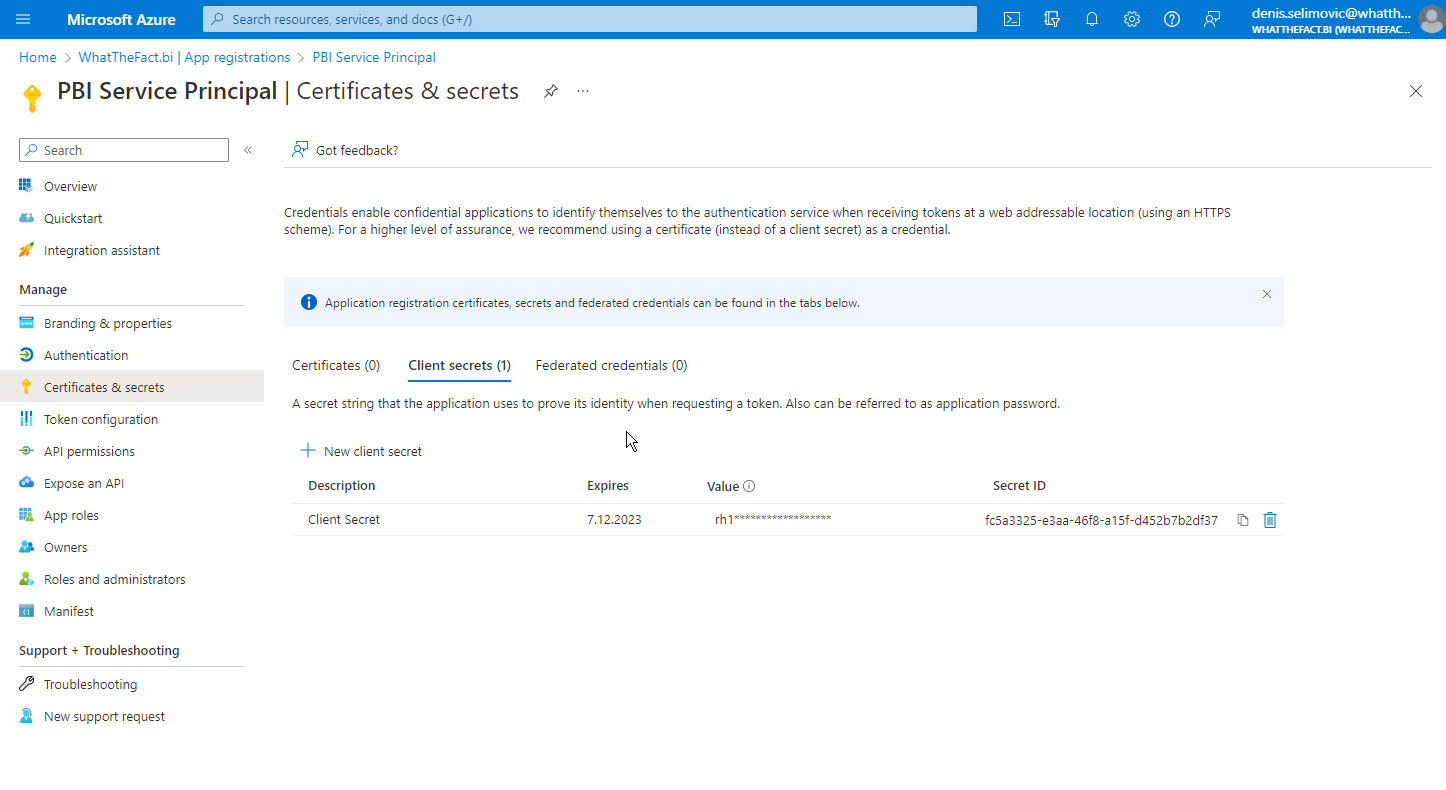

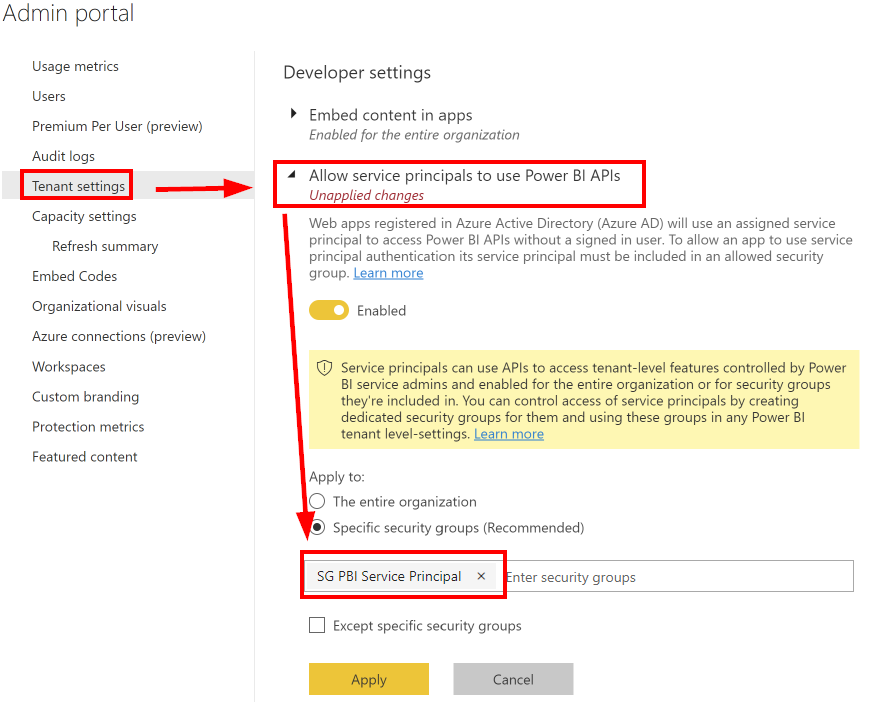

3. Weisen Sie der Azure Active Directory-Sicherheitsgruppe den Zugriff für Power BI zu

Und zu guter Letzt müssen wir in Power BI der Sicherheitsgruppe, die unseren Service-Principal enthält, Zugriff gewähren.

Wenn unser Service Principal beispielsweise in der Lage sein soll, auf die Power BI-APIs zuzugreifen, dann muss der Zugriff auf diese Einstellung gewährt werden. Im Allgemeinen ist es am besten, diese APIs nur für bestimmte Sicherheitsgruppen zu aktivieren, wie im Screenshot unten gezeigt, und niemals für die gesamte Organisation.

Es gibt einige Einstellungen, auf welche man Zugriff gewähren kann, je nachdem, was genau man tun möchte.

Zum Beispiel können Sie einem Service Principal auch erlauben:

- Benutzerprofile zu erstellen und zu verwenden

- read-only APIs zu verwenden